Bonjour,

Vous avez tous entendu parler du bug SSL Heartbleed, qui a généré une petite panique dans les milieux de la sécurité et l’IT plus généralement.

Heartbleed est une faille dévoilée le 7 avril 2014, au sein d’une extension d’OpenSSL. Cet outil open source est assez largement utilisé pour sécuriser les communications, que ce soit en interne, dans les entreprises, qu’en externe sur Internet.

Le bug découvert dans la version 1.0.1, permet à n’importe qui d’aller lire aléatoirement de petites quantités (jusqu’à 64 ko) de données non chiffrées, stockées dans la mémoire du serveur.

Depuis le 8 avril, une version corrigée a été mise à disposition : la version 1.0.1g

Pour connaitre la version que vous utilisez ? tapez : openssl version

Une fois patchée, il est rigoureusement conseillé de régénérer vos certificats en changeant de CSR, pour garantir que, si la faille a été exploitée, votre clé privé soit modifiée.

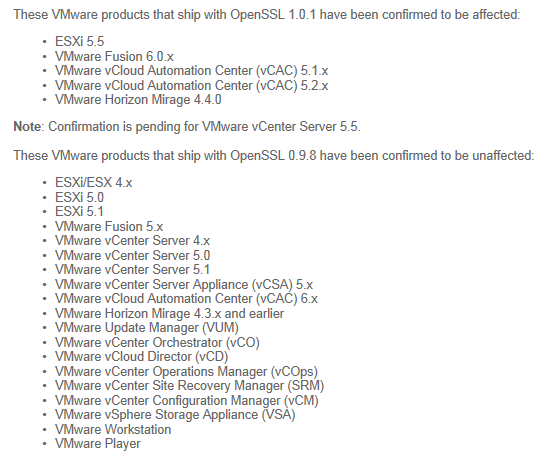

Passons à VMware, ils viennent de sortir une KB faisant l’inventaire des versions utilisées et les risques.

Les anciennes versions des produits VMware utilisaient principalement la version OpenSSL 0.9.8, qui n’est pas touchée par ce problème, cependant les toutes dernières moutures devront être protégées, car elles sont touchées.

Heureusement, vous avez tous respecté les best practices, en isolant dans un VLAN dédié, tous vos VMkernel de management… Enfin j’espère 😉

Voici la KB de VMware et le site expliquant plus en détail cette faille.

Mise à jour le 20.04.2014

VMware a sorti les correctifs, vous trouverez les informations liées ici :

http://www.vmware.com/security/advisories/VMSA-2014-0004.html

Bonne sécurisation.